С момента появления в 2004 году TrueCrypt считался одной из лучших программ для шифрования данных. Его эффективность подтвердили многочисленные случаи, в которых государственные службы не смогли прочитать важные файлы.

Журналистское расследование TrueCrypt

В последние годы завеса тайны вокруг исчезновения TrueCrypt начала приоткрываться, обнажая неожиданные и захватывающие детали. Журналистское расследование Эвана Ретлиффа внесло свежую струю в эту историю, раскрыв поразительные факты о загадочном фигуранте — Поле Ле Руа.

Ле Руа, известный своим буйным нравом и криминальной деятельностью, оказался не только опасным торговцем оружием и наркотиками, но и талантливым программистом. Его навыки привлекли внимание к проекту TrueCrypt, и, по всей видимости, он сыграл ключевую роль в его появлении на рынке.

Гангстер не только стоял у истоков создания программы, но и, вероятно, долгое время финансировал работу группы разработчиков, обеспечивая её существование в течение последующих десяти лет. Однако этот период процветания TrueCrypt завершился в 2012 году, когда Пол Ле Руа был арестован агентством по борьбе с наркотиками DEA. Вскоре после этого проект был заброшен, оставив множество вопросов без ответов.

Кража кода

TrueCrypt возник после того, как Поль основал компанию SW Professionals, находящуюся в Южной Африке, и объединился с существующей сегодня компании Securstar, производящей программное обеспечение для шифрования.

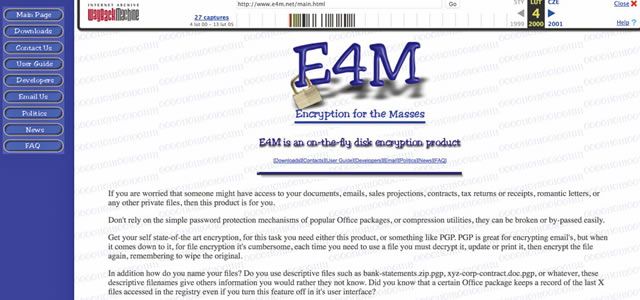

Целью кооперации должно было стать создание коммерческого приложения для шифрования, соединяющего код E4M с функциями программы Scramdisk – его создатель также участвовал в проекте. Таким образом, было создано приложение DriveCrypt.

Автором движка для шифрования, то есть сердца всего приложения, был Поль Ле Руа. Сотрудничество не развивалось, особенно после того, как глава securstar Вилфрид Хафнер понял, что Ле Руа потихоньку развивает E4M с открытым исходным кодом, используя для этого проприетарный код, написанный для DriveCrypt, что шло вразрез с заключенным договором. Поль Ле Руа вылетел с работы и был вынужден отказаться от приложения E4M.

Быстро выяснилось, что это не было концом. Появлявшиеся в группах сообщения, с помощью которых Поль вербовал программистов, знающих о реализации криптографических решений, свидетельствуют о том, что далее была начата работа над инструментом для шифрования, только без огласки. Это продолжалось, по крайней мере, до 2004 года, когда анонимные разработчики предоставляют бесплатное приложение для шифрования дисков TrueCrypt.

Интернет-аптека с наркотиками

Securstar нервно отреагировала на появление TrueCrypt, который стал бесплатным конкурентом. Вилфрид Хафнер утверждал, что программа была построена на основе решения, созданного Полем Ле Руа для его компании. Однако, он не был в состоянии этого доказать, потому что разработчики TrueCrypt никогда не раскрывали свою личность, так что не было кого преследовать.

В последующие годы программа по-прежнему разрабатывалась анонимно и финансировалась из неизвестного источника. Им мог быть Поль, который в то же время нажил состояние на преступной деятельности.

После официального завершения работы над программным обеспечением для шифрования, Поль Ле Руа начал разрабатывать приложения для онлайн-казино, но разбогател благодаря сети сомнительными интернет-аптек, которые продавали лекарства по рецепту, в большинстве, вероятно, наркотические средства.

Использование сетей, а также защищенных соединений, облегчало продажу законных, с формальной точки зрения, наркотиков. Как установила агентство по борьбе с наркотиками DEA, бизнес принес Полю, по крайней мере, 300 млн долларов, которые он затем вложил в очередные криминальные дела, связанные с торговлей кокаином, золотом и контрабандой оружия в страны, на которые наложено эмбарго, в частности, Сомали и Иран.

Всё это время Поль скрывал свою личность не только с помощью электронных средств, но также под несколькими паспортами. Тем не менее, это не спасло Поля Ле Руа от американского правосудия.

Агенты DEA обманули Поля осенью 2012 года и заманили в ловушку Либерии, откуда он был перевезен в США. Предполагаемый создатель TrueCrypt в настоящее время сотрудничает с агентами DEA, на что он решился, как говорит, из-за удручающей ситуации, в которой он оказался.

Аудит и форк TrueCrypt

Через два года после ареста Поля Ле Руа программа была, в конечном счете, заброшена. Код приложения был взят интернет-сообществом, которое приняло решение о необходимости проведения профессионального аудита безопасности программы. Провела его некоммерческая организация Open Crypto Audit Project, и результаты были учтены в работе над форком, то есть проектом, основанном на коде TrueCrypta. Он доступен под именем VeraCrypt.

![]()

Приложение VeraCrypt имеет все функции TrueCrypt, а значит обеспечивает создание и монтирование зашифрованных томов в файлах, а также шифрование всего диска вместе с операционной системой. За счет усовершенствований, внесенных при аудите, является более безопасным решением, чем его предшественник. Эффективность системы безопасности заключается, как сообщают разработчики, в увеличившемся от 10 до 300 раз времени, необходимом для силового взлома системы безопасности.

VeraCrypt предлагает наиболее эффективные криптографические алгоритмы, помимо AES 256, можно использовать алгоритмы Twofish и Serpent. Несмотря на всё это, в повседневной работе лучше использовать AES, так как декодирование AES аппаратно поддерживается процессорами Intel и AMD.

Почему нужно шифровать диски

Данные на жестком диске компьютера защищены недостаточно эффективно. Механизм авторизации в системе блокирует возможность доступа лицам, которые не имеют учетной записи пользователя, но при подключении диска к другой машине можно без проблем добраться до данных.

Эффективным способом защиты информации является шифрование, лучше всего с помощью инструментов с открытым исходным кодом, потому что специалисты могут без ограничений проверять их на наличие уязвимостей.

Приложения с закрытым исходным кодом могут иметь встроенные механизмы, позволяющие, например, спецслужбам, расшифровать данные с помощью ключевых инструментов производителя.