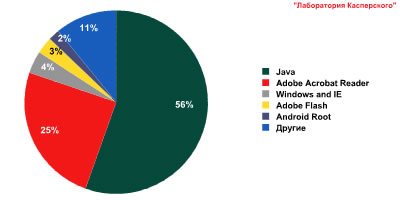

Согласно отчетам по активности вредоносного программного обеспечения в III квартале 2012 г., уязвимости в Java использовались более чем половине всех онлайн-атак в мире. Причем, как правило, обновления этого программного обеспечения происходит только по запросу пользователя, а не автоматически, что повышает продолжительность жизни уязвимости.

Слабые места Java, легко используются, независимо от версии системы Windows, а при дополнительной усердии со стороны кибер-преступников этим атакам подвержена и система OS X от компании Apple. Этим то и объясняется повышенный интерес киберпреступников к уязвимостям в Java.

На втором месте находятся атаки, осуществляемые с помощью программы Adobe Reader, которые составляли одну четвертую часть всех заблокированных атак. Популярность эксплойтов для Adobe Reader постепенно уменьшается из-за относительно простого механизма, который позволяет их обнаружить, а также установки автоматических обновлений, внесенных в последние версии этой программы.

Также, опасные уязвимости довольно часто используется в модуле «Справка и поддержка» Windows и в браузере Internet Explorer, которые составили 3% всех атак.

В течение нескольких лет злоумышленники постоянно ищут ошибки в программе Flash Player. По данным Kaspersky Security Network, в III квартале 2012 года в рейтинге десяти наиболее часто используемых уязвимостей были две уязвимости в Flash.

Первую пятерку закрыли эксплойты, использующие устройства, работающие под управлением операционной системы Android. Их основной целью является проведение «перепрошивка» смартфонов с целью дать программному обеспечению полный доступ к памяти и функциям устройства.

Интернет – это сегодня очень агрессивная среда. Практически каждая web-страница может быть инфицирован, а пользователи, имеющие на своих компьютерах уязвимые приложения могут легко стать жертвой злоумышленников, – говорит Сергей Новиков, руководитель глобальной команды исследований и анализа (GReAT), в регионе EEMEA, Kaspersky Lab. – Злоумышленники в основном интересуются вашими учетными записями и содержащимися в них конфиденциальными данными, ожидая, что они смогут обменять эту информацию на наличные деньги. При этом используются все доступные способы для доставки вредоносных программ на компьютеры пользователей, а бреши в безопасности, являются одним из самых популярных методов.