Ботнет – это сеть компьютеров, зараженных вредоносным ПО и удаленно контролируемых заинтересованными лицами. Эти скомпрометированные машины могут использоваться для рассылки спама, запуска DDoS-атак, генерации поддельного веб-трафика, показа рекламы или вымогательства платежей у жертв.

Ботнеты представляют собой значительную угрозу, если у вас нет надлежащих мер защиты. Они могут действовать в огромных масштабах, что делает их мощным инструментом для киберпреступников. Понимание того, как создаются и используются ботнеты, имеет важное значение, если вы хотите защититься от них.

В этом руководстве мы объясним, как работают ботнеты, и предоставим практические шаги, чтобы не стать их частью. Тем не менее, для комплексной защиты от ботнетов я рекомендую использовать антивирус.

Что такое ботнет и как они функционируют

Ботнет – это сеть компьютеров, зараженных вредоносным ПО и удаленно контролируемых третьими лицами. Эти скомпрометированные устройства могут использоваться для различных вредоносных действий, часто без ведома их владельцев.

Ботнеты могут использоваться для проведения крупномасштабных кибератак и других злонамеренных действий, включая:

- Рассылка спама. Ботнеты могут распространять огромное количество спам-писем, которые могут содержать фишинговые атаки или вредоносные вложения.

- Проведение DDoS-атак. Атаки типа «распределенный отказ в обслуживании» (DDoS) перегружают веб-сайты или онлайн-сервисы трафиком, вызывая их сбои и недоступность.

- Генерация поддельного веб-трафика. Симулируя реальный пользовательский трафик, ботнеты могут завышать количество посещений веб-сайтов, вводя в заблуждение рекламодателей и искажая аналитику.

- Показ рекламы. Хакеры могут использовать ботнеты для доставки нежелательной рекламы на зараженные устройства, получая доход за счёт показов рекламы или кликов.

- Майнинг криптовалют. Ботнеты могут захватывать вычислительную мощность зараженных устройств для майнинга криптовалют, таких как биткоины, что приносит злоумышленникам финансовую выгоду.

- Распространение вредоносного ПО. Ботнеты могут распространять дополнительное вредоносное ПО на другие устройства, ещё больше расширяя ботнет или устанавливая программы-вымогатели.

- Кража данных. Ботнеты могут собирать конфиденциальную информацию, такую как учетные данные для входа, финансовые данные и личные данные с зараженных устройств.

- Мошенничество с кликами. Имитируя клики по онлайн-рекламе, ботнеты могут генерировать мошеннический доход от рекламы для злоумышленников.

- Прокси-сервисы. Ботнеты могут использоваться для анонимизации интернет-трафика злоумышленников, что затрудняет отслеживание их действий.

- Вымогательство. Злоумышленники могут требовать от пользователей плату за удаление их устройств из ботнета или прекращение вредоносной деятельности, такой как DDoS-атаки.

Понимание возможностей ботнетов необходимо для защиты от них. Комплексные меры безопасности, включая регулярные обновления и мощное антивирусное программное обеспечение, являются ключом к защите ваших устройств от превращения в часть ботнета.

Как создаются ботнеты

Атаки ботнетов организованы посредством многоэтапного процесса, включающего заражение устройств, установление контроля и выполнение вредоносных действий.

Ниже приведено подробное описание каждого этапа.

Шаг 1. Заражение устройств

Первый шаг в создании ботнета – это компрометация устройств с целью их присоединения к сети.

Обычно это делается через:

- Фишинговые письма: эти письма содержат вредоносные ссылки или вложения, при нажатии на которые на устройство получателя устанавливается вредоносное ПО. Затем вредоносное ПО позволяет удаленно управлять устройством как частью ботнета.

- Эксплуатация уязвимостей: злоумышленники ищут и эксплуатируют недостатки программного обеспечения или устаревшие меры безопасности. Используя эти уязвимости, они получают несанкционированный доступ и могут установить вредоносное ПО, которое подключает устройство к ботнету.

- Drive-By Downloads: вредоносное ПО может автоматически загружаться и устанавливаться, когда пользователь посещает скомпрометированный веб-сайт, часто без какого-либо взаимодействия или знания пользователя. Эти загрузки происходят незаметно в фоновом режиме, добавляя устройство в ботнет сразу после запуска вредоносного ПО.

Шаг 2. Командование и управление (C&C)

После заражения устройства подключаются к серверу управления и контроля (C&C), который злоумышленник использует для подачи команд.

Это можно сделать двумя способами:

- Централизованный C&C: один сервер управляет всеми устройствами в ботнете, отдавая команды и получая данные. Этот централизованный контроль облегчает злоумышленникам эффективное управление и координацию действий ботнета. Однако, он также представляет собой единую точку отказа: если сервер будет обнаружен и отключен экспертами по кибербезопасности, весь ботнет может быть демонтирован.

- Децентрализованный C&C: эта модель использует одноранговые (P2P) сети, распределяя управление между несколькими устройствами в ботнете. Каждое устройство может действовать как клиент и сервер, разделяя задачи управления и координации. Это делает ботнет более устойчивым и более сложным для демонтажа, поскольку нет единой точки отказа, на которую можно было бы нацелиться, чтобы нарушить работу всей сети.

Шаг 3. Исполнение

На последнем этапе взломанные устройства выполняют команды злоумышленника, такие как DDoS-атаки, кража данных или распространение спама и вредоносного ПО.

Примеры атак ботнетов

Ниже приведены некоторые из самых известных и гнусных примеров атак ботнетов. Некоторые из этих ботнетов все еще работают, а некоторые были успешно предотвращены.

Ботнет Volt Typhoon

Ботнет Volt Typhoon, обнаруженный в мае 2023 года, представлял собой сложную киберкампанию. Он был нацелен на критическую инфраструктуру, эксплуатируя уязвимости в сотнях маршрутизаторов малых офисов/домашних офисов (SOHO).

Стратегия Volt Typhoon включала использование этих скомпрометированных маршрутизаторов для получения скрытого доступа к сетям и извлечения данных без обнаружения. Злоумышленники использовали методы «жизни вне земли», используя легитимные системные инструменты, чтобы избежать срабатывания охранных сигнализаций. Этот метод позволил им провести обширную разведку, сбор учетных данных и извлечение данных.

К счастью, в январе 2024 года ботнет был ликвидирован.

Emotet/Heodo и возрождение Emotet/Heodo

Emotet, также известный как Heodo, – это печально известный банковский троян, который превратился в один из самых разрушительных ботнетов. Первоначально обнаруженный в 2014 году, Emotet начинался как банковский троян, но позже превратился в модульное вредоносное ПО, способное доставлять другие полезные нагрузки, включая программы-вымогатели. В основном, он распространялся через фишинговые письма, содержащие вредоносные вложения или ссылки.

В 2021 году международные правоохранительные органы скоординировали демонтаж инфраструктуры Emotet, демонтировав серверы и арестовав ключевых операторов. Однако, к концу 2021 года Emotet вернулся. Возрожденный ботнет принял новые тактики, методы и процедуры (TTP) и использовал ранее скомпрометированные системы для восстановления своей сети.

«Новый» Emotet использовал более сложные фишинговые кампании и сотрудничал с другими операторами вредоносного ПО, чтобы максимизировать своё распространение и влияние. На пике своего развития Emotet заразил сотни тысяч устройств по всему миру, что привело к значительным финансовым и информационным потерям.

Варианты ботнета Mirai

Ботнет Mirai, впервые обнаруженный в 2016 году, представляет собой обширную ботнет-сеть устройств IoT, таких как IP-камеры и маршрутизаторы. Самая заметная DDoS-атака, запущенная через ботнет Mirai, вывела из строя такие крупные веб-сайты, как Twitter, Netflix и Reddit, подавив поставщика услуг DNS Dyn.

С момента своего первоначального появления Mirai породил множество вариантов, каждый из которых вводит новые функции и нацелен на дополнительные типы устройств. Эти варианты продолжают эксплуатировать уязвимости в устройствах IoT, часто с улучшенными возможностями для уклонения от обнаружения и повышения эффективности своих атак.

Известные варианты Mirai включают Okiru, Satori и Masuta.

Как защитить свой компьютер от попадания в ботнет

Ботнеты звучат довольно устрашающе, и правда в том, что их можно использовать для некоторых действительно гнусных целей. Но, защитить свой компьютер или устройство от вербовки одним из них относительно просто.

Вот несколько советов, которые помогут вам в безопасности в 2024 году:

- Регулярно проводите антивирусное сканирование. Это лучший и наиболее эффективный способ борьбы с любыми формами вирусов или вредоносных программ, включая вредоносные программы ботнетов. Надежный антивирус предотвратит установку большинства вредоносных программ ботнетов на ваш компьютер и легко удалит их, если он уже заражён.

- Никогда не загружайте вложения от отправителей электронных писем, которых вы не знаете. Будьте очень осторожны, открывая сообщения от отправителей, которых вы не знаете. Если вы это сделали, никогда не загружайте никаких вложений, пока не узнаете, что именно это и от кого это. Вам также следует опасаться неожиданных вложений – даже от известных отправителей – поскольку их компьютеры могут быть заражены ботнетом, и они могут неосознанно распространять вредоносное ПО.

- Регулярно запускайте обновления программного обеспечения и операционной системы для исправления уязвимостей. Большинство надежных поставщиков антивирусов и операционных систем предлагают частые обновления и исправления для защиты от последних уязвимостей. Легко игнорировать регулярные обновления программного обеспечения, но они могут быть ключом к защите от вредоносных программ.

- Избегайте ненадежных веб-сайтов и рекламы. Распространенный способ, которым бот-мастера обманывают вас, заставляя загрузить их вредоносное ПО, – это размещение интригующей рекламы или загрузок на вашем пути во время просмотра веб-страниц. Избегайте загрузки бесплатного программного обеспечения с незнакомых веб-сайтов и не нажимайте на всплывающие объявления, обещающие исправить ваш компьютер. Взаимодействие с этими страницами часто может инициировать установку вредоносного ПО на ваше устройство. Установка надежного антишпионского программного обеспечения также добавит дополнительный уровень защиты.

Признаки того, что ваше устройство часть ботнета

Распознавание признаков ботнета имеет решающее значение для принятия быстрых мер по защите ваших данных и конфиденциальности. Ботнеты могут работать скрытно, но есть некоторые явные признаки, которые могут указывать на то, что ваше устройство было скомпрометировано.

К распространенным признакам заражения ботнетом относятся:

- Необычная сетевая активность. Неожиданные всплески сетевого трафика могут указывать на то, что ваше устройство взаимодействует с сервером управления и контроля ботнета.

- Низкая производительность. Значительное снижение производительности вашего устройства, например, медленное время отклика или частое зависание, может быть признаком вредоносных процессов, работающих в фоновом режиме.

- Высокая загрузка ЦП или ОЗУ. Если загрузка ЦП или ОЗУ вашего устройства постоянно высокая, это может быть связано с деятельностью ботнета, например, майнингом криптовалюты или DDoS-атаками.

- Неожиданные передачи данных. Ищите необычные закономерности в передаче данных, особенно большие объёмы данных, отправляемые в неизвестные или несанкционированные места. Для этого проверьте Activity Monitor на вашем Mac, нажав клавишу Space, удерживая клавишу Command и выполнив поиск по запросу «activity monitor» в Spotlight. В Windows вы можете использовать «Диспетчер задач», нажав одновременно Ctrl + Shift + Esc.

- Частые сбои. Неожиданные сбои или перезагрузки могут быть признаком вмешательства вредоносного ПО в вашу систему.

- Нежелательная реклама и всплывающие окна. Увеличение количества нежелательной рекламы и всплывающих окон может указывать на то, что на вашем устройстве присутствует вредоносное ПО, размещающее рекламу.

- Необычные письма или сообщения. Если ваши контакты получают спам-письма или сообщения с вашего аккаунта, это может быть признаком того, что ваше устройство является частью ботнета, рассылающего спам.

- Отключено защитное программное обеспечение. Если ваш антивирус или другое защитное программное обеспечение внезапно отключилось или не может быть обновлено, это может быть признаком заражения вредоносным ПО.

- Подозрительные приложения или процессы. Откройте Activity Monitor на вашем Mac или Диспетчер задач в Windows, чтобы просмотреть запущенные процессы. Вам также следует проверить подозрительные приложения, открыв окно Finder и нажав Applications на вашем Mac, или выполнив поиск Установленные приложения в Windows.

Сохраняя бдительность и распознавая эти признаки, вы можете обнаружить заражение ботнетом на ранней стадии.

Как полностью удалить ботнет с вашего устройства

Метод 1: использование антивирусного программного обеспечения

Использование антивирусного ПО – самый простой и эффективный способ удалить ботнет.

- Загрузите и установите антивирусное ПО, следуя инструкциям на экране.

- Запустите полное сканирование системы. Откройте антивирус и выберите опцию запуска полного сканирования системы. Это проверит всё ваше устройство на наличие вредоносных программ.

- Удалите подозрительные файлы и приложения. После завершения сканирования антивирус отобразит все обнаруженные угрозы. Следуйте инструкциям, чтобы удалить или поместить эти файлы в карантин.

- Оставайтесь защищенными. После удаления ботнета вам необходимо предпринять шаги для сохранения защиты. Например, вам следует убедиться, что такие функции, как автоматическая защита, включены. После этого, если вы будете осторожны в сети, вы будете защищены от ботнетов в будущем.

Метод 2: удаление ботнета вручную

Ручное удаление может быть эффективным, если вы знаете, какие файлы и приложения являются вредоносными. Однако, я рекомендую это только если вы продвинутый пользователь. Даже в этом случае вам следует запустить антивирусное сканирование после удаления ботнета, поскольку вы не будете знать, какие ещё вредоносные программы он установил на вашем устройстве.

Чтобы вручную очистить устройство, выполните следующие действия:

- Определите и удалите подозрительные приложения. Просмотрите установленные программы и удалите все, что выглядит незнакомым или подозрительным.

- Сбросьте настройки браузера. Восстановите настройки веб-браузера до состояния по умолчанию, чтобы удалить все вредоносные расширения или изменения, внесенные ботнетом.

- Проверьте системные файлы и процессы на предмет чего-либо необычного. Используйте онлайн-ресурсы для проверки легитимности незнакомых файлов.

Метод 3: сброс настроек к заводским

Сброс настроек к заводским настройкам сотрёт все данные и вернет ваше устройство в исходное состояние, эффективно удалив любой ботнет.

Вот как это сделать для разных устройств:

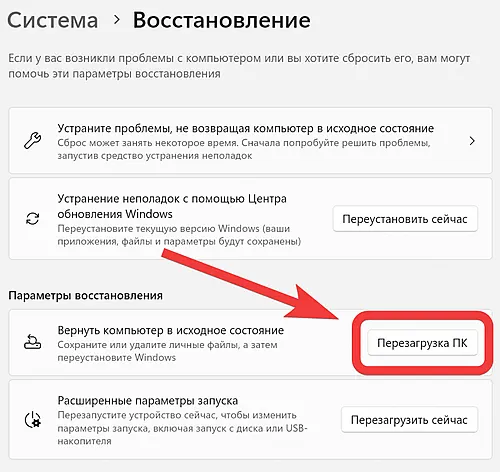

В системе Windows

- Резервное копирование данных. Сохраните важные файлы на внешнем диске или в облачном хранилище (создавайте резервные копии только тех данных, которым вы абсолютно доверяете, поскольку вам не нужно создавать резервную копию вредоносного ПО).

- Перейдите в настройки. Откройте меню «Пуск» и перейдите в «Параметры» → «Центр обновления Windows» → «Дополнительные параметры» → «Восстановление».

- Сбросьте настройки ПК. Нажмите Перезагрузка ПК» на плашке «Вернуть компьютер в исходное состояние»

и следуйте инструкциям, чтобы выполнить сброс настроек к заводским.

Mac

- Резервное копирование данных. Используйте Time Machine или другой метод резервного копирования для сохранения важных файлов.

- Перезагрузите Mac. Нажмите и удерживайте клавиши Command (⌘) + R сразу после включения Mac, чтобы войти в режим восстановления.

- Переустановите macOS. В окне «Утилиты macOS» выберите «Переустановить macOS» и следуйте инструкциям, чтобы выполнить сброс настроек к заводским.

Как оставаться защищенным после удаления ботнета

После удаления ботнета важно принять соответствующие меры, чтобы избежать повторного заражения.

Вот что вам нужно сделать:

- Измените все пароли. Обновите пароли для всех своих учетных записей. Используйте надежные уникальные пароли для каждой из них. Рассмотрите возможность использования менеджера паролей для безопасного создания и хранения сложных паролей.

- Включите двухфакторную аутентификацию (2FA). По возможности включайте 2FA в своих аккаунтах. Это добавляет дополнительный уровень безопасности, требуя вторую форму проверки в дополнение к вашему паролю.

- Оповестите свои финансовые учреждения. Сообщите своему банку и компаниям, выдавшим кредитные карты, о потенциальной компрометации. Внимательно следите за своими счетами на предмет несанкционированных транзакций и при необходимости рассмотрите возможность размещения оповещений о мошенничестве.

- Запустите сканирование на предмет утечки данных. Используйте такие сервисы, как Have I Been Pwned, чтобы проверить, не были ли ваши персональные данные замешаны в утечках данных. Примите немедленные меры для защиты любых скомпрометированных учетных записей. Вы также можете использовать антивирус с оповещениями об утечке данных, чтобы получать немедленные оповещения.

- Сообщайте о подозрительных приложениях. Сообщайте о любых подозрительных приложениях или программном обеспечении соответствующим органам или платформам. Это помогает предотвратить становление жертвами других.

- Обновляйте программное обеспечение. Регулярно обновляйте операционную систему, приложения и антивирусное программное обеспечение для защиты от новейших угроз.

- Будьте осторожны с загрузками. Загружайте приложения и программное обеспечение только из надежных источников. Избегайте нажатия на неизвестные ссылки или вложения в электронных письмах и сообщениях.

- Проверьте разрешения приложений. Периодически проверяйте разрешения, предоставленные приложениям на вашем устройстве. Отмените все ненужные разрешения, которые могут поставить под угрозу вашу конфиденциальность.

- Обучайтесь. Будьте в курсе последних угроз кибербезопасности и передовых методов защиты.

Выполняя эти шаги, вы значительно снижаете риск будущих заражений ботнетами и защищаете свою личную информацию.