В последнее время я получаю много вопросов, касающихся гостевой сети Wi-Fi, особенно после обзоров Asus ZenWiFi AX, функция которых не работает должным образом. Однако большинство этих вопросов касается не настройки гостевой сети Wi-Fi роутера, а того, почему определенные устройства IoT не работают.

В этом посте будет рассказано о гостевой сети и о том, как её правильно использовать. Подсказка: гостевая сеть – это не средство безопасности для устройств Интернета вещей (IoT).

Что такое гостевая сеть

Гостевая сеть Wi-Fi – это причудливое название виртуального SSID (имени сети), которое по умолчанию изолировано от основного, который вы используете для своего дома – вашей интрасети. Изоляция устройства – здесь ключевое слово.

В сети нет такого понятия, как «гость». Такое название – просто маркетинговый термин для встроенной VLAN (виртуальная локальная сеть).

Тем не менее, если вы можете создать SSID (имя сети) Wi-Fi, отдельный и изолированный от того, который вы используете, то это фактически гостевая сеть Wi-Fi, независимо от того, как вы её называете. Совет: не называйте гостевую сеть с использование «Гость», «Guest» и т.п.

Суть в том, что не нужно искать роутер с «лучшей функцией гостевой сети». Вместо этого ищите тот, у которого есть возможность VLAN для своего Wi-Fi.

В частности, устройство, подключенное к гостевой сети Wi-Fi, имеет доступ к Интернету, но не имеет доступа к вашим локальным ресурсам, таким как общие папки или сетевой принтер.

Как следует из названия, эта другая сеть предназначена для использования вашими гостями. Цель состоит в том, чтобы отделить гостевые устройства от ваших домашних устройств в целях безопасности и конфиденциальности.

Когда гостевая сеть не является гостевой сетью

Обратите внимание, что многие роутеры имеют возможность разрешить доступ к внутренней сети из гостевой сети. Когда это включено, изоляция больше не действует. Гостевая сеть теперь работает так же, как основная сеть.

Зачем кому-то это делать, спросите вы? Помимо того, что они не знают, что делают, есть ещё несколько причин.

Во-первых, не всем нужна гостевая сеть, и иногда полезно иметь несколько вариантов, чтобы вы могли сегментировать свои устройства. Например, у вас может быть группа клиентов, подключающихся к определенному SSID, а остальные – к другому.

Другая причина заключается в том, что владелец гостевой сети может захотеть получить доступ к гостевому устройству. Изоляция или её отсутствие работает в обе стороны, и не каждая гостевая сеть дружелюбна. Вот почему вам нужен VPN при использовании общедоступного Wi-Fi.

Дело в том, что то, что она называется гостевой сетью, не означает, что она обязательно изолирована. Но, в этом посте – ради последовательности – мы предполагаем, что так было всегда.

Как настроить гостевую сеть

По определению любая сеть Wi-Fi, которая отделена (изолирована) от вашей основной сети, является гостевой сетью. И есть несколько способов добиться этого.

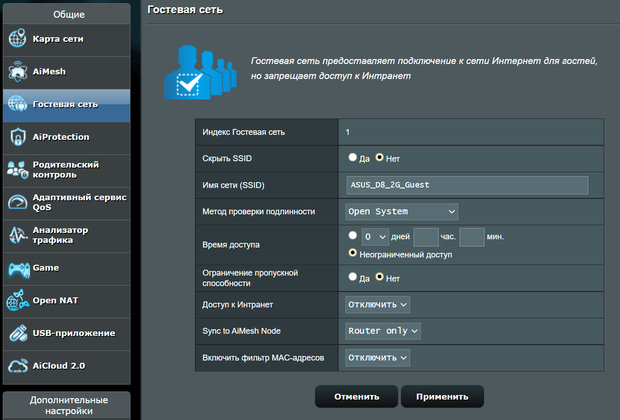

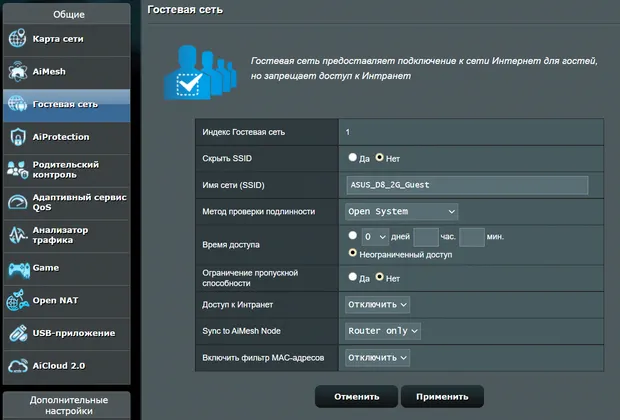

Включить функцию «Гостевая сеть»

Самый простой способ – получить роутер с этой функцией – в наши дни большинство домашних роутеров имеют гостевую сеть. В этом случае вам нужно только включить её через веб-интерфейс роутера или мобильное приложение. Вы найдёте её в разделе «Гостевая сеть» или что-то в этом роде.

После включения по умолчанию гостевая сеть изолирована, поэтому не изменяйте этот параметр.

Функция гостевой сети большинства роутеров поставляется с некоторыми другими настройками, включая ограничение времени доступа, ограничение полосы пропускания и т.д. Вы можете настроить их или оставить в покое, но всегда полезно защитить эту сеть паролем.

Обратите внимание, что когда вы используете встроенную функцию гостевой сети роутера, скорее всего, все устройства, подключенные к гостевому SSID, изолированы, это означает, что они не только не могут получить доступ к вашей интрасети, но и не видят друг друга.

Другими словами, если гости хотят, чтобы их устройства работали друг с другом локально, этого не произойдет.

Тем не менее, этот тип гостевой сети подходит для временных гостей, которым нужен Интернет и ничего больше. Это также правильный выбор для общественных мест, таких как кофейня.

Если вы хотите предложить своим гостям больше, чем просто Интернет, этот тип гостевой сети не подойдет. Вместо этого было бы лучше, если бы у вас была отдельная интрасеть.

Создайте отдельную интрасеть

Если вы хотите, чтобы ваш знакомый чувствовал себя более желанным гостем, вы можете оборудовать место большим количеством гаджетов, например, сетевым принтером или колонками Wi-Fi.

Чтобы эти устройства были доступны для ваших гостей, но отделены от ваших, вам нужно создать для них другую интрасеть.

Есть много способов сделать это, и самый простой – использовать отдельный роутер (с другой сетью Wi-Fi) поверх существующего в настройке с двойным NAT. Затем вы можете использовать любую сеть Wi-Fi для своих гостей.

В этом случае гостевая интрасеть отделена от вашей основной сети, но её устройства не изолированы друг от друга.

И это важно, потому что большинству локальных устройств для правильной работы требуется одна и та же система. Это подводит нас к тому, почему гостевая сеть не подходит для устройств IoT.

Почему не стоит использовать гостевую сеть для устройств IoT

Хотя кажется разумным рекомендовать людям размещать IoT-устройства в гостевой сети Wi-Fi в качестве меры безопасности, на самом деле этот совет во многих случаях может быть довольно идиотским по нескольким причинам.

-

Нахождение в одной сети не гарантирует доступ

Во-первых, важно отметить, что наличие устройств в одной локальной сети (интрасеть) не означает, что они могут получать доступ друг к другу по умолчанию.

Взаимодействие между сетевыми устройствами зависит от приложений. Тем не менее, любой доступ к конфиденциальным данным – например, если вы хотите, чтобы компьютер A имел доступ к общей папке на устройстве B – требует некоторой конфигурации, которая определяет, кто и как имеет доступ к чему-то.

Если ничего не делать, по умолчанию доступ ограничен. Другими словами, требуется работа, чтобы сделать компьютерную информацию доступной для других.

-

Интернет вещей, как правило, малоценен

IoT расшифровывается как Интернет вещей и обычно означает подключенную к Интернету вещь, которая не является компьютером или мобильным устройством.

Вы найдёте устройства IoT повсюду вокруг себя. Примерами являются сетевые принтеры, IP-камеры, умные колонки, телевизоры, бытовая техника и так далее. У всех есть одна общая черта: они имеют ограниченные вычислительные возможности по сравнению с настоящим компьютером.

В результате, как правило, они являются малоценными целями. Хакеры не будут слишком сильно пытаться взломать эти устройства, потому что с ними мало что можно сделать, даже если атака будет успешной. С другой стороны, взлом компьютера гарантирует гораздо более высокую отдачу от их инвестиций.

Что насчёт ботнета IoT – разве это не угроза?

Да, были случаи, когда сотни, если не тысячи IoT «взламывались» для создания ботнета. В этих случаях речь шла не о большом взломе, а, в основном, о халатности владельцев.

На заре своего существования Интернет вещей, в том числе многие роутеры Wi-Fi, сразу после установки работали с именем пользователя и паролем по умолчанию. Потребители приносили их домой, подключали к Интернету и использовали, не утруждая себя изменением настроек по умолчанию. Это похоже на то, что вы получаете новый сейф и используете его с кодом 1111 по умолчанию.

Злоумышленники воспользовались этим и смогли удаленно получить контроль над этими устройствами без особых усилий. Затем они использовали их в качестве ботов для отправки простой команды для атаки третьей стороны.

Здесь следует отметить несколько вещей:

- Владельцам IoT-устройств, участвовавших в этих атаках, не было причинено никакого вреда.

- Использование этих IoT с гостевой сетью Wi-Fi (и это могло быть в случае с некоторыми из них) не имело бы никакого значения.

Что наиболее важно, так это то, что с тех пор Интернет вещей прошел долгий путь с точки зрения безопасности. Большинство из устройств не будут подключаться к Интернету, пока пользователь не создаст (новый) пароль администратора.

Нет, я не имею в виду, что вероятность того, что ваши IoT-устройства будут взломаны, равна нулю, но она определенно намного ниже, чем у вашего компьютера или телефона. И их использование с гостевой сетью Wi-Fi мало что меняет с точки зрения безопасности. Однако, в этом случае более вероятно одно: они, вероятно, не будут работать так, как предполагалось.

-

Многим IoT для работы требуется доступ к интрасети

Действительно, многие устройства IoT должны быть частью вашей домашней сети для правильной работы.

Возьмём, к примеру, сетевой принтер. Подключив его к гостевой сети, вы сделаете его невидимым для других ваших устройств – они не смогут печатать. В некоторых случаях вы все ещё можете печатать, но вам придётся делать это через Интернет, а это значит:

- Вы должны настроить принтер с учетной записью поставщика, что может быть проблемой для конфиденциальности

- Вы не можете печатать, если Интернет не работает

- Запуск задания на печать занимает гораздо больше времени

Аналогичные вещи будут происходить и с другими устройствами. Размещение их в гостевой сети означает, что вы отключите их от локальной сети. Теперь всё должно идти через Интернет.

Вот ещё несколько примеров того, что может не работать, если вы подключаете свои IoT к изолированной гостевой сети Wi-Fi:

- Вы не можете транслировать экран компьютера или мобильного устройства по беспроводной связи на смарт-телевизор

- Динамики Wi-Fi не будут работать.

- Большинство IP-камер не будут работать, по крайней мере, процесс настройки

- Локальная потоковая передача фильмов (с вашего собственного сервера) не будет работать

Список можно продолжить. И чтобы ответить на многие ваши вопросы: размещение всех ваших IoT-устройств в гостевой сети Wi-Fi может создать много головной боли. Хватит делать это стандартной практикой!

Дополнительно: всё дело в устройствах

Хорошо, чтобы быть справедливым. Во-первых, есть устройства Интернета вещей – те, которым нужен только Интернет и ничего больше – которые будут прекрасно работать, если вы поместите их в изолированную гостевую сеть.

Если вы используете дешёвые устройства от ненадежных или неизвестных поставщиков, без защиты или с плохой защитой, возможно, будет хорошей идеей изолировать их – хотя лучше их вообще не использовать. Правда в том, что многие из этих устройств имеют преднамеренный доступ через «черный ход».

Есть возможные способы заставить почти все IoT-устройства работать через гостевую сеть Wi-Fi, в том числе те, которые должны быть частью ваших локальных ресурсов. Но в таком случае, зачем прыгать через скакалку со связанными за спиной руками и рисковать без необходимости упасть лицом вниз, когда можно спокойно прогуляться до того же места?

Вывод: безопасность гостевой сети

Дело вот в чём: вам нужно понимать своё устройство и гостевую сеть и использовать их соответствующим образом. Гостевая сеть не является синонимом лучшей безопасности. И наоборот, использование IoT-устройства в вашей основной сети не обязательно делает вашу систему более уязвимой.

Лучший способ убедиться, что ваши IoT-устройства защищены от взлома, – это не покупать дешевые устройства от неизвестных поставщиков. Установите для них безопасный пароль и используйте их с последней прошивкой. Кроме того, регулярно обновляйте прошивку вашего роутера. Наконец, если роутер имеет встроенную онлайн-защиту, используйте её.

А для тех, кто по-прежнему непреклонен в отношении постоянного использования IoT с гостевой сетью Wi-Fi, учтите следующее: ваш роутер, на котором размещены ваши сети Wi-Fi, включая гостевую сеть Wi-Fi, сам по себе является устройством IoT. Это также одна из самых ценных целей среди IoT. Что вы собираетесь делать с этой загадкой?