Разведывательные службы охотно используют информационные технологии. Шпионские троянские программы, которые разрабатывают государственные организации, являются самыми сложными и выполняют задачи разведки и получения информации в скрытом режиме.

Применение методов компьютерного взлома имеет много преимуществ. Дешево, потому что получение информации происходит удаленно – из одного центра, подключенного к сети, вы можете следить за всем миром.

Также позволяет получить доступ к информации без необходимости проведения сложной вербовки секретных сотрудников, а в случае обнаружения разведывательной деятельности не доходит до скандала, сопровождающего разоблачение шпиона.

Всё можно отрицать, потому что программа, как правило, не имеет каких-либо сведений, указывающих на страну происхождения. Большое значение имеет также то факт, что процесс по сбора информации легко скрыть, благодаря чему цифровые шпионы могут работать без проблем долгие годы.

За самой изысканной операцией спецслужб, с использованием методов компьютерного взлома, стоит группа Equation, которую связывают с американским агентством электронной разведки – АНБ.

Разведка под руководством АНБ

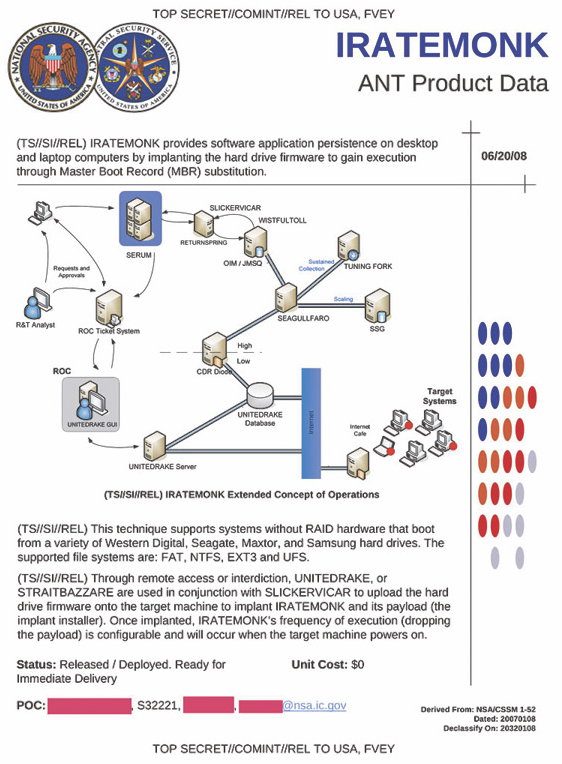

На основании внутренних документов АНБ, опубликованных Эдвардом Сноуденом, группа занимается программой IRATEMONK в рамках Tailored Access Operations (TAO), то есть отдела АНБ, занимающегося получением доступа к особо ценным источникам цифровой информации.

Элита этой организации скрыта в подвале штаб-квартиры АНБ в Форт-Мид в штате Мэриленд центр Remote Operations Center («Центр удаленных операций»). В этой, изолированной от остальной части кампуса дверью со сканерами биометрических данных, работает группа из около 600 высококвалифицированных хакеров, которые нон-стоп незаконно добывают данные с компьютеров по всему миру.

По словам престижного журнала «Foreign Affairs», занимающегося международными отношениями, именно через ТАО была получена самая ценная для разведки Соединенных Штатов информация. Только с помощью служб этой разведки удалось попасть в недоступные центры принятия решений в Китае и сеть хорошо замаскированных исламских террористов на Ближнем Востоке.

Основной инструмент хакеров с TAO – это программа шпион, которая устанавливается в сетях и компьютерах пользователей, находящихся в сфере интересов разведки США.

Аналитики компании Symantec выявили шпионские приложения, которые ассоциируются с группой Equation, и признали их, как наиболее сложные вредоносные программы, которые когда-либо были выявлены и описаны специалистами по безопасности.

Сценарий развед-атаки

Атака хакеров из Equation начинается со взлома для установки агента, проверяющего имеются ли на данной машине ценные сведения. Для этого используется троян DoubleFantasy, который не только проверяет компьютер, но также открывает «заднюю дверь», через которую можно установить дополнительные инструменты шпиона.

Троян может проникнуть различными путями. Чаще всего используются эксплойты нулевого дня, то есть незамеченные и незакрытые производителями программного обеспечения уязвимости, которые позволяют удаленно выполнить код с правами администратора. Код, позволяющий использовать exploit, попадает на компьютер жертвы в виде файла по электронной почте либо через модифицированную веб-страницу.

Вторая форма атаки – это, так называемая, атака drive-by download, который заключается во внедрении вредоносного кода с помощью уязвимости в плагине браузера (например, предназначенного для просмотра флэш-анимации) или другой программы, работающей в сети.

Когда удаленная атака невозможна или трудно реализуема, например, из-за того, что компьютер отключен от сети или очень эффективно защищен, хакеры из АНБ могут рассчитывать на помощь агентов, которые могут получить физический доступ к атакуемому компьютеру.

За это отвечает группа командированных операторов из ЦРУ и ФБР (Access Technologies Operations Branch), которые не только могут незаметно взломать офис или дом, но также перехватить посылку, например, с новым компьютером или носителем памяти, который будет подключен к атакуемому компьютеру, заменить содержимое и этим путем доставить вредоносное программное обеспечение.

Ненавязчивое наблюдение

Если данные, полученные трояном DoubleFantasy, оказывают перспективными, хакеры используют встроенный установщик для загрузки в машину шпионских программ, например, microsoft EquationDrug.

Это обширное приложение состоит из 18 основных модулей и 35 дополнительных, устанавливаемых в качестве плагинов. Установка данного пакета позволяет хакерам получить полный контроль над компьютером. Они получают доступ к памяти, набранным символам, а также изображением, отображаемым на экране.

Одновременно, вирус маскирует себя, сводя к минимуму риск обнаружения. Ограничивает связь с серверами управления, а собранная информация хранится в системном каталоге, в зашифрованных файлах (в формате FON).

Дополнительной защитой является механизм самоуничтожения, который активируется после нескольких месяцев с момента разрыва связи с контролирующими серверами. Он позволяет полностью удалить следы присутствия вредоносных программ, чтобы жертва не узнала о потере контроля над конфиденциальной информацией.

Шпион с цифровой подписью

В случае современных операционных систем, включая 64-разрядные версии Windows, которые используют цифровые подписи для проверки подлинности программного обеспечения, хакеры из Equation могут воспользоваться новейшим вредоносным по – Grayfish.

Это, как пишут специалисты Лаборатории Касперского, действующий шпионский пакет в арсенале АНБ. Вредоносная программа при каждом запуске компьютера вводит код в главную загрузочную запись, что позволяет ей взять на себя контроль над всем процессом загрузки Windows. Grayfish загружает по очереди все процессы и драйверы, необходимые для работы компьютера, а между ними протаскивает шпионские инструменты, код которых спрятан в системном реестре.

Чтобы выполнить код на уровне ядра системы, вредоносная программа использует уязвимость в подписанном цифровой подписью драйвере CloneCD, который устанавливается вместе с вирусом. В сочетании с хорошим шифрованием всех компонентов, это позволяет вирусу укрыться в системе от антивируса.

После загрузки зараженной операционной системы, Grayfish монтирует зашифрованную виртуальную файловую систему, в которой устанавливает приложение-шпион и каталог для хранения по данных.

Заражение прошивки

Туз в рукаве Equation — это хитроумный вредоносный код, который прячется в прошивке жесткого диска, словно коварный агент, выжидающий своего часа. Хакеры прибегают к этому оружию в исключительных случаях, когда информация, которую они хотят заполучить, особенно ценна, а системы защиты — непробиваемы. До сих пор следы этого вредителя были обнаружены лишь на нескольких компьютерах по всему миру, что делает его еще более загадочным и опасным.

С помощью этого кода хакеры получают доступ к системному API, что позволяет им записывать и считывать информацию, как если бы они имели ключи от самого сердца системы. Но это не просто способ получения данных — это целая стратегия выживания. Программа-шпион может хранить свои копии в защищенном месте, где их невозможно уничтожить даже при форматировании диска или переустановке операционной системы.

Этот «сейф» способен выдержать даже самые изощренные методы удаления данных, такие как многократная перезапись каждого сектора случайными данными с помощью программ-шредеров, например, Eraser. Чтобы избавиться от этого вредоносного кода, приходится прибегать к крайним мерам — физическому уничтожению жесткого диска. Таким образом, Equation становится не просто инструментом для кражи информации, но и символом неуязвимости и неумолимости в мире кибербезопасности.

Проникновение в изолированные сети

Хакеры из АНБ также разработали необычный метод заражения систем, которые отрезаны от всемирной сети. Вирус Funny перемещается между компьютерами с помощью памяти USB. Для заражения системы использует эксплоит, который позволяет получить права администратора в Windows и внедрить вредоносный код сразу после подключения зараженной флешки.

Что интересно, один и тот же эксплоит находился в ранних версиях известного вируса Стакснет, предназначенного для вмешательства в работу центрифуг, обогащающих материалы в рамках иранской ядерной программы. Это позволяет предположить, что Стакснет был делом, по крайней мере, частично, АНБ и действующей в её структурах группы Equation.

Кто является целью АНБ

Среднестатистический пользователь, скорее всего, не столкнется с инструментами государственного кибер-шпионажа. Вредоносные программы используются, прежде всего, на машинах государственных администраций, а также работающих в стратегических секторах экономики.

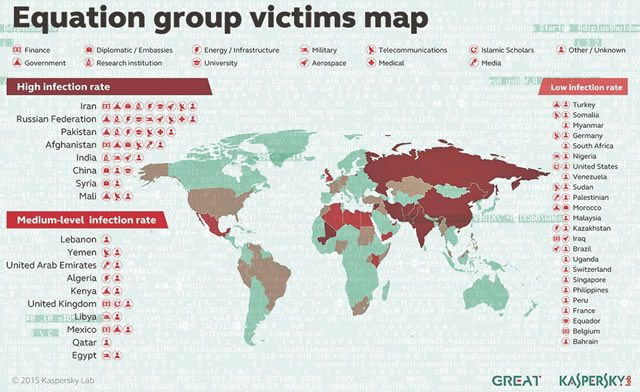

Список стран, в которых найдено больше всего копий вирусов АНБ – Иран, Россия, Пакистан и Афганистан.

Российская служба кибер-шпионажа

Цифровым шпионажем занимаются не только американцы. Среди наиболее активных в этой области стран является Россия. Об этом свидетельствует деятельность, связанная с российской группой хакеров The Dukes. На протяжении последних нескольких лет они выпустили серию троянов, использующих уязвимость нулевого дня, от которых нет эффективной защиты.

Примером российской вредоносной программы является CozyDuke: модульный троян, который в зависимости от потребностей, может загружать плагины с сервера управления. Стандартно поставляется с функциями записи введенных символов и снятия скриншотов с экрана, а также модулем кражи пароля сети, что позволяет распространять его в пределах локальной сети организации. Трояны распространяются через зараженные серверы, узлы сети TOR и в результате фишинг-атак.

Действующая с 2008 года организация явно продвигает интересы российского правительства. В период кризиса на Украине хакеры активно атаковали многочисленные институты в этой стране. Группа работает также на западные правительства и связанные с ними государственные учреждения, а также на страны, так называемого, постсоветского пространства.

Другой идентифицированной группой хакеров на службе у правительства Российской Федерации являются Sand Worm. Они провели атаку на НАТО, украинское правительство и одну из польских энергетических компаний. Это было сделано с помощью неизвестной ранее уязвимости в Windows. Код был индивидуально подготовлен для каждой из жертв, и внедрялся с помощью заказной фишинговой атаки.