Представьте себе картину: вы сидите за своим любимым компьютером, работаете, общаетесь с друзьями или просто смотрите видео. Всё кажется обычным – знакомые иконки на рабочем столе, привычный интерфейс браузера, тихая работа вентилятора. Но что, если за этой маской спокойствия скрывается нечто зловещее? Что, если прямо сейчас ваш верный цифровой помощник тайно работает против вас, выполняя приказы невидимого хозяина?

В современном мире киберпреступники стали настоящими виртуозами маскировки. Они научились превращать обычные компьютеры в послушных марионеток, создавая целые армии заражённых машин – ботнеты. Ваш ПК может стать частью этой армии, даже если вы об этом не подозреваете.

Каждый день тысячи компьютеров по всему миру превращаются в так называемых «зомби». Они продолжают выполнять свои обычные функции, но параллельно становятся инструментами для проведения DDoS-атак, рассылки спама или кражи конфиденциальных данных. И самое страшное – владелец заражённого устройства часто даже не подозревает о происходящем до тех пор, пока не становится слишком поздно.

О ботнетах говорят, когда компьютеры рядовых пользователей попадают под управление серверов C&C (command and control), которые собирают данные и, как правило, отправляют команды на компьютеры-зомби. Не всегда, однако, такой сервер необходим. В случае P2P-ботнета используется взаимная связь между компьютерами-зомби.

Но, не спешите паниковать! В этой статье мы расскажем вам о главных признаках заражения, которые помогут выявить проблему на ранней стадии. Вы узнаете, как защитить свой компьютер от превращения в цифрового предателя и что делать, если тревожные симптомы уже проявились.

Готовы заглянуть за кулисы цифрового мира и узнать, как сохранить безопасность своего ПК? Тогда продолжим наше путешествие в мир кибербезопасности!

Наиболее частые симптомы заражения компьютера

Первый шаг, который мы должны сделать, это убедиться, что наш компьютер проявляет признаки, характерные для машин-зомби.

Сюда относятся:

- внезапное, ничем необъяснимое замедление работы компьютера, повторяющееся поведение;

- чрезмерная активность дисков и сетевого соединения;

- внезапное изменение поведения известных сайтов;

- постоянно появляющиеся всплывающие окна, независимо от того, какой сайт мы просматриваем;

- усиленная активность пакета защиты – в том числе сигналы о странных соединениях;

- сообщения о недоставленных сообщениях электронной почты, а также уведомления от друзей, что мы посылаем им спам;

- проблемы с запуском компьютера, частые зависания компьютера, сообщения об ошибках;

- дополнительные программные расширения браузера и файлы, появляющиеся и исчезающие с диска;

- неизвестные нам программы, которые появляются в диспетчере задач, а также расширения браузера, которые вы не устанавливали.

Описанные выше симптомы указывают на повышенный риск, но это ещё не означает, что наш компьютер заражен.

Причиной определенного поведения может быть плохая оптимизация системы. Это также может быть эффект вредоносных инфекций, которые, однако, не имеют связи с превращением нашего компьютера в машину-зомби.

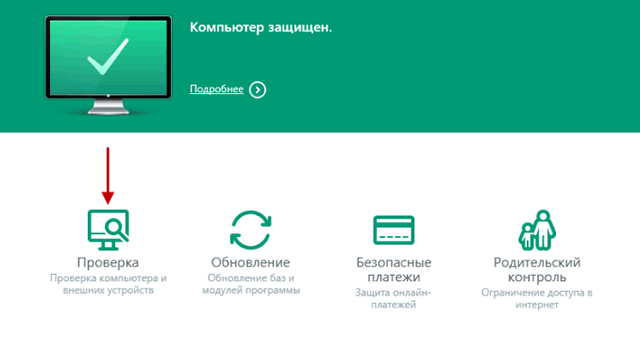

Первая линия обороны – антивирус

Превращение компьютера в «зомби» связано с инфицированием вредоносной программой. Поэтому сначала просканируйте компьютер антивирусом. Он должен быть обновлен, а сканирование должно охватить весь компьютер, а не только системные файлы и профиль пользователя.

Если антивирус обнаруживает вредителей, необходимо проверить, связаны ли они с работой бот-сети или являются обычными компьютерными вирусами, которые необходимо удалить. Мы рекомендуем связаться со службой поддержки вашего антивируса, почитать интернет-форумы, посвященные безопасности, а также провести сбор информации о паразите.

Сканирование компьютера с помощью антивирусной системы – это половина успеха. Часть вредоносных программ, ответственных за превращение компьютера в зомби, может быть скрыта с помощью руткитов.

Чтобы выявить наличие такого программного обеспечения, вы должны проверить ваш компьютер с помощью опции «Сканирование на руткиты».

Вторая линия защиты – брандмауэр

Брандмауэр используется не только для защиты от вторжений. Его можно использовать для блокировки интернет-трафика по нашему усмотрению.

В первую очередь, когда мы думаем, что наш компьютер зомбирован, но антивирус ничего не обнаружил, стоит уделить немного времени на анализ его поведения. Уровень защиты в Брандмауэре следует установить на максимум, а также включить Интерактивный режим, чтобы любые попытки соединения были выявлены.

Затем мы ищем активность, которая не связана с функционированием какого-либо системного приложения или программного обеспечения, которые мы сами установили. Иногда инфекция может также распространяться и на системные файлы, а схема идентификации будет очень сложной, поэтому стоит проконсультироваться со специалистами в случае каких-либо сомнений.

Сетевая активность также контролируется и записывается в логи, которые можно потом спокойно просмотреть. По мере того, как мы будем исключать неправильно работающие процессы, комфорт использования компьютера вернется к исходному состоянию.

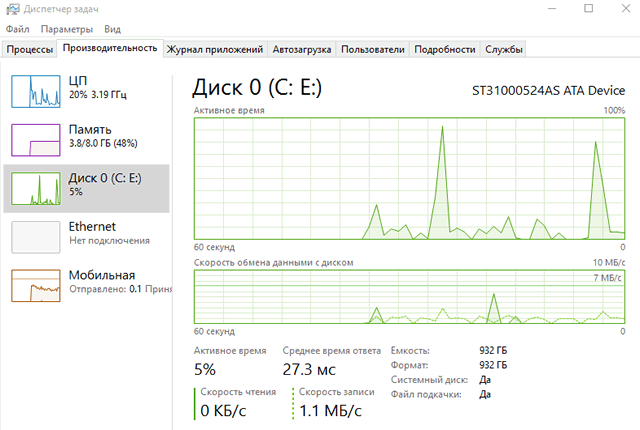

Нагрузка на компьютер – вы можете этого не заметить

Современные компьютеры являются очень эффективными, потому существует риск, что Вы даже не заметите чрезмерной нагрузки на компьютер. Поэтому необходимо для уверенности проверять наш компьютер с помощью следующих инструментов:

- Системный Диспетчер задач – в последних версиях Windows он позволяет контролировать запущенные приложения, а также предоставляет данные об использовании ресурсов компьютера.

После запуска Диспетчера мы можем:

- просмотреть все активные процессы и выявить вызывающее их программное обеспечение;

- проверить нагрузку на доступ в Интернет через любое приложение;

- просмотреть список сервисов, особенно активно работающих, которые не связаны с операционной системой или программным обеспечением;

- проверить использование ресурсов, в частности процессора, памяти.

Более подробная информация по использованию ресурсов, включая точную спецификацию активных сетевых подключений, отображается в Мониторе ресурсов Windows. Его можно открыть, нажав на «Открыть монитор ресурсов» на вкладке «Быстродействие» в Диспетчере задач.

Также стоит обратить внимание на следующие программы:

- Sysinternals Suite – это популярный пакет приложений для мониторинга системы может заменить системные утилиты, а благодаря удобному интерфейсу и расшифровке необходимой информации будет намного проще. В этом пакете Вы найдете:

- TCPView – показывает список всех активных соединений вместе с адресами целевых компьютеров, позволяет идентифицировать их владельца (инструмент Whois);

- Process Explorer – расширенная версия списка процессов Диспетчера задач, группирует задачи по приложениям, что позволяет оценить взаимозависимости между программным обеспечением;

- ProcMon – контролирует всю активность жесткого диска, реестра и программного обеспечения, позволяет вести логи для последующего анализа.

Читайте также: Бесплатные антихакерские инструменты для защиты пользователей

Мой компьютер зомби – что делать

Если в ходе сканирования компьютера антивирусом и поиска руткитов будет выявлена опасность, вы должны устранить угрозу. Даже если это только вредоносные программы, не связанные с ботнетом.

Однако, следует знать, что для удаления некоторых вредителей потребуется процедура очистки компьютера – инструкции, что делать, Вы найдете на сайтах, посвященных безопасности.

«Дезинфекция» компьютера, однако это только полумера. Всегда есть риск, что какие-то следы останутся и инфекция вернется.

Самый верный способ – это полная переустановка системы, в том числе тщательная очистка (путем форматирования) дисков в компьютере.

Следует также иметь в виду, что переустановку надо проводить с помощью проверенных носителей и источников программного обеспечения. Первым приложением, которое следует устанавливать после переустановки системы, должен быть пакет безопасности. Следует сделать это, прежде чем ваш компьютер получит доступ к сети.