Из анализа компании SonicWall следует, что в минувшем году деятельность «компьютерных вымогателей» в увеличилась (по сравнению с показателями 2015)... в 167 раз. Преступники используют вымогателей, потому что для них это эффективный инструмент для монетизации.

Принцип действия классического приложения-вымогателя довольно стандартный – после заражения компьютера вымогатель очень быстро шифрует выбранные файлы и, тем самым, блокирует пользователю доступ к ним. Затем на экране появляется сообщение, из которого следует, что доступ к данным может быть восстановлен только за соответствующую плату.

Это очень подлый, но в то же время эффективный механизм, – преступники прекрасно осознают, что в случае, если компания не имеет доступа к критически важным для её функционирования данным, то может понести гигантские финансовые потери. Поэтому предприниматели охотно платят «выкуп» – временно решая проблему, но, одновременно, мотивируя преступников к последующим атакам.

Из упомянутого отчета SonicWall GRID Threat Network Report 2017 мы узнаем, что в прошлом году таких нападений было зафиксировано... 638 млн (годом ранее – всего 3,8 млн). Эта угроза реальна как никогда, и всё чаще жертвами становятся рядовые пользователи...

Самые громкие нападения вымогателей, произошедших за последние месяцы:

- нападение на альпийский отель сети Seehotel Jägerwirt, которое привело к блокировки доступа в гостиничные номера, однако, так как опасность была реальная, владельцы отеля решили заплатить выкуп

- шифрование файлов пациентов и персонала в американской больнице Presbyterian Medical Center (для их разблокировки преступники требовали 3,4 млн USD)

- нападение на больницу в Оттаве (преступники требовали крупный выкуп, однако, администраторам системы больницы удалось восстановить данные из резервного копии)

- атака на систему IT-управления, ответственную за контроль над городским транспортом в Сан-Франциско, что вызвало паралич связи из-за блокировки системы продажи билетов)

- заражение компьютеров голландского парламента (подозревают, что эта атака имеет политическую мотивацию – след вёл в Турцию)

Как защитить себя от программ-вымогателей

Защита от современных атак вымогательского ПО представляет собой весьма сложную задачу, которую невозможно решить лишь базовыми мерами предосторожности.

Конечно, следование основным правилам кибербезопасности значительно снижает вероятность заражения: регулярное обновление операционных систем и прикладных программ помогает закрыть известные уязвимости, использование надежных антивирусных решений повышает шансы своевременного обнаружения угрозы.

Тем не менее, даже такой подход не гарантирует абсолютной защиты, поскольку злоумышленники регулярно выпускают новые версии вымогательного программного обеспечения, способного обходить традиционные средства защиты благодаря обнаружению неизвестных ранее («zero-day») уязвимостей.

Отдельного внимания заслуживает фактор человеческой ошибки. Создатели вирусов активно используют методы социальной инженерии, воздействуя на психологию пользователей таким образом, чтобы заставить их самостоятельно загрузить и запустить вредоносное приложение. Это означает, что угроза исходит не только извне, но и изнутри организации или личной инфраструктуры человека, ведь именно человеческий фактор становится слабым звеном в цепи информационной безопасности.

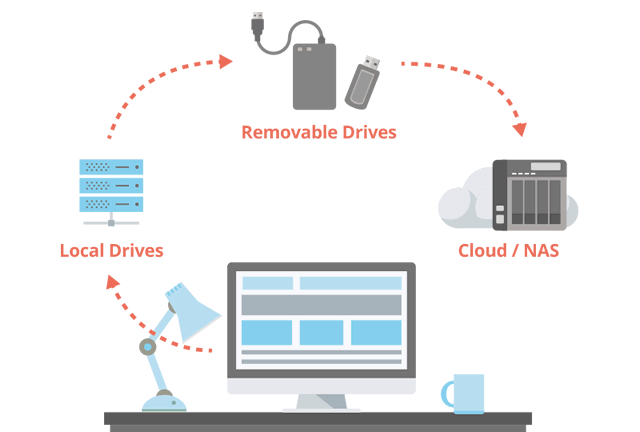

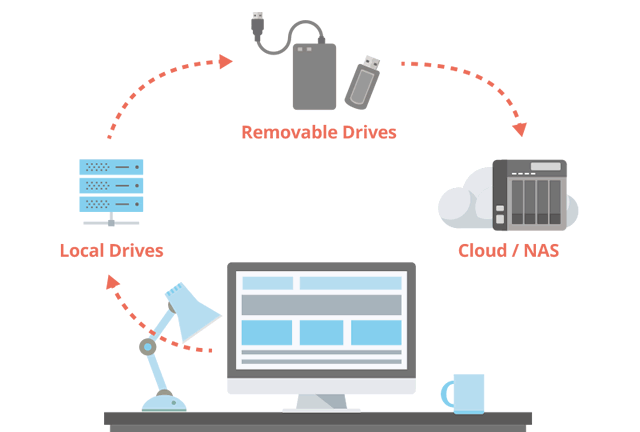

Одним из наиболее эффективных способов минимизировать последствия атаки является регулярное создание резервных копий важных файлов и документов. Если резервные данные хранятся отдельно от основного устройства, шанс восстановить систему после нападения существенно возрастает.

Но, важно помнить, что простое хранение резервных копий недостаточно. Например, если устройство хранения подключено к зараженному компьютеру через локальные сети (USB, Ethernet, Wi-Fi), существует высокая вероятность того, что вирус сможет распространиться и зашифрует резервные файлы наряду с основными данными.

Таким образом, ключевой принцип эффективной стратегии защиты заключается в соблюдении принципа изолированного хранения резервных копий, который минимизирует риски потери важной информации вследствие успешной атаки вымогателя.

Полная защита благодаря снимкам

100-процентную защиту от вымогателей даёт использование системы резервного копирования, основанной на механизме снимков. Такой инструмент доступен во всех моделях серверов QNAP NAS и позволяет регулярно автоматически создавать резервные копии указанных данных. Сервер хранит очередные «версии» резервного копирования и в случае какого-то инцидента – аварии или просто атаки вымогателей и блокировки доступа к данным – пользователь не имеет никаких проблем с восстановлением предыдущей версии.

Что важно, в очередную резервную копию добавляются только те данные, в которых появляются какие-то изменения – благодаря этому копии занимают меньше места, а все важные данные будут защищены.

Конечно, нет никаких препятствий, чтобы один сервер QNAP NAS стал центральной системой резервного копирования для нескольких компьютеров – пользователь может удобно настроить его так, чтобы он записывал и хранил резервные копии со многих источников», – объясняет Григорий Белявский, Country Manager компании QNAP.

Представитель компании также добавил, что сам NAS-сервер на 100% устойчив к атаке вымогателей, потому что работает под управлением основанной на Linux операционной системы QTS, и, кроме того, оснащен встроенным механизмом сканирования.