| Безопасность [316] |

| Покупки [78] |

| Деньги в Сети [27] |

| Практика [444] |

| Личные данные [60] |

| Гаджеты [88] |

| Социальные сети [132] |

| Программы [97] |

| Это интересно [96] |

| Устройства [749] |

| Технологии [303] |

| LAN/WAN [46] |

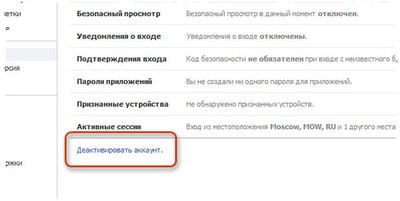

Удаление профиля с Facebook без следов – как его выполнить

Если, по тем или иным причинам, Вы не хотите пользоваться социальной сетью, возникает вопрос – как удалить

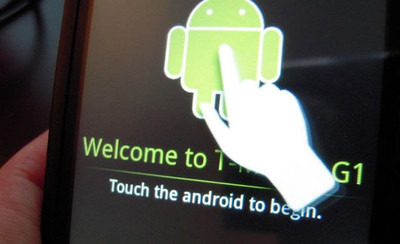

Максимальные функции с root-правами на платформе Android

Если ваш телефон работает под управлением Android, у Вас есть система, которая, в отличие от iOS, позволяет Вам

Выбор оптимального расположение устройства доступа в сети Wi-Fi

Охват – это ключевой параметр любой беспроводной сети. К сожалению, большинство пользователей не осознает, как сильно влияет на

Корни самого надежного шифрования – кто создал TrueCrypt

С момента появления в 2004 году TrueCrypt считался одной из лучших программ для шифрования данных. Его

Для сетевых атак хакеры вербуют сотрудников сотовых операторов

Поставщики телекоммуникационных услуг являются популярной целью для кибер атак. Эти компании обслуживают и управляют глобальными сетями передачи данных, а также сохраняют огромные объемы

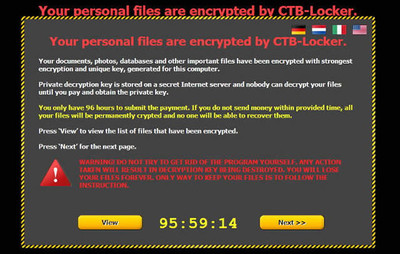

Как противостоять шантажу со стороны киберпреступников

Одной из самых больших опасностей сегодня является атака, основанная на шифровании файлов и требование выкупа за

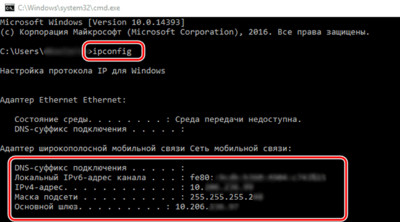

Как проверить IP компьютера (роутера) и локализацию

IP – это сокращение от английских слов Internet Protocol. Это протокол связи, который иногда называют «удостоверением личности» компьютера. Этот протокол включает в себя набор

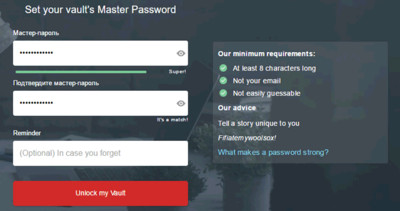

Обновился популярный онлайн менеджер для хранения паролей

Значение эффективного обеспечения защиты доступа к данным банковских счетов, аккаунты почты или социальной сети уже широко известно. Хотя любой, даже начинающий пользователь, как правило, знает,

Как отличить фишинговые сообщения и защититься от хакеров

Большинство фишинговых писем принимает форму уведомлений из банков, от операторов связи и других поставщиков услуг. Информация построена так, чтобы побудить адресата к немедленному

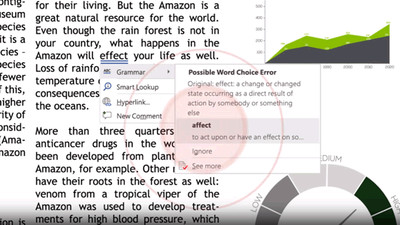

Word обзавелся элементами искусственного интеллекта для исправления ошибок

Новая функция называется Editor, а компания рекламирует её как «цифрового помощника ввода», который может обеспечить улучшенную коррекцию и советы по