| Безопасность [326] |

| Лучшие устройства и технологии [316] |

| Деньги в Сети [27] |

| Практика [507] |

| Личные данные [63] |

| Гаджеты [90] |

| Социальные сети [144] |

| Программы [104] |

| Это интересно [100] |

| Устройства [537] |

| Технологии [376] |

| LAN/WAN [67] |

| Цифровые финансы [67] |

| Обзор Telegram [29] |

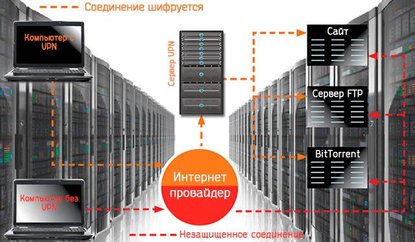

Поисковые системы интернета вещей – чем пугают Shodan и CensysОглянитесь – мы живем в мире интернета вещей. В нашей повседневной жизни много устройств, подключенных к  Чем опасны разрешения для приложений в системе AndroidПо умолчанию все приложения для Android работают в песочнице – изолированная среда. Если они хотят получить доступ к данным, находящихся за пределами песочницы, изменить их или удалить,  Будьте умнее – какие действия опасно совершать в ИнтернетеЧасто мы вспоминаем о том, что необходимо соблюдать осторожности больше, чем когда-либо, но никогда еще не было так легко показать себя уютную. В начале интернет не был таким дико удобным  Биометрическая идентификация в банке – насколько она безопаснаИдентификация биометрическая – использующая для идентификации людей уникальные физические атрибуты, такие как отпечатки пальцев – долгое время считается безопасной. Однако, эта  Для чего компьютер заражают кейлоггерами – риски для личной информацииСегодняшние мощные инструменты, относящиеся к числу вредоносных программ, чаще всего состоят из нескольких компонентов, каждый из которых отвечает за свой аспект вредного воздействия. Эти  Чем опасна авторизация с помощью отпечатков пальца и другой биометрииНаиболее популярным средством авторизации является проверка пароля, однако, его можно украсть или забыть. Проблемы с паролями подталкивают к созданию другой системы идентификации  Чем опасна технология Face ID для разблокировки смартфонаApple не была первой компанией, которая придумала разблокировку смартфона с помощью лица. Однако, когда она применила эту технологию в модели iPhone X, за ней последовала вся отрасль. Эту функция  Почему опасно подключаться к доступным Wi-Fi сетям соседейВсе мы это переживали: заканчиваются деньги, вы хотите посмотреть новый фильм, а ваш друг имеет открытую сеть Wi-Fi. Вы делаете быстрый обзор доступных сетей, и вот они: несколько домов с  Умным камерам видеонаблюдения не хватает «ума» для защитыСегодня мы затронем тему очередного открытия экспертов по безопасности: одна из «умных» видеокамер имеет почти столько же уязвимостей, сколько пробелов в инструкции по  Важные технические аспекты использования виртуальных частных сетей VPNВсе решения VPN, которые ранее мы обсуждали, имеют одну общую черту: они основаны на открытом исходном коде, что должно облегчить проверку их на наличие уязвимостей. В действительности, однако, |