| Безопасность [323] |

| Лучшие устройства и технологии [315] |

| Деньги в Сети [27] |

| Практика [489] |

| Личные данные [62] |

| Гаджеты [88] |

| Социальные сети [142] |

| Программы [104] |

| Это интересно [99] |

| Устройства [534] |

| Технологии [361] |

| LAN/WAN [60] |

| Цифровые финансы [67] |

| Обзор Telegram [29] |

Подборка 5 бесплатных карточных игр для компьютера

Что, если мы проводим вечера в одиночестве, и, несмотря на это, чувствуем желание по участвовать в карточном игровом процессе? Лучше всего играть с компьютером, который создаст для нас

Как решить проблему перегрева ноутбука – способы охлаждения

Общая схема действия системы охлаждения в каждом компьютере (не только на ноутбуке) идентична. Системы

Facebook изучает всех пользователей и знает минимум 98 фактов о каждом

Каждый пользователь Facebook понимает, что портал собирает о нём данные. Скрупулезно записывает каждое введенное нами изменение – в поле место жительства, возраста и

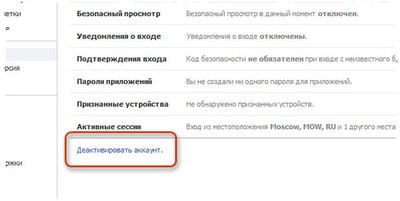

Удаление профиля с Facebook без следов – как его выполнить

Если, по тем или иным причинам, Вы не хотите пользоваться социальной сетью, возникает вопрос – как удалить

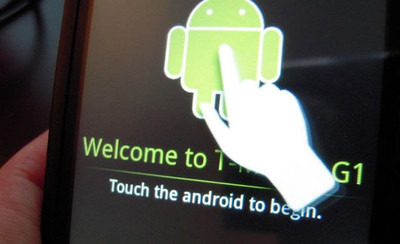

Максимальные функции с root-правами на платформе Android

Если ваш телефон работает под управлением Android, у Вас есть система, которая, в отличие от iOS, позволяет Вам

Выбор оптимального расположение устройства доступа в сети Wi-Fi

Охват – это ключевой параметр любой беспроводной сети. К сожалению, большинство пользователей не осознает, как сильно влияет на

Корни самого надежного шифрования – кто создал TrueCrypt

С момента появления в 2004 году TrueCrypt считался одной из лучших программ для шифрования данных. Его

Для сетевых атак хакеры вербуют сотрудников сотовых операторов

Поставщики телекоммуникационных услуг являются популярной целью для кибер атак. Эти компании обслуживают и управляют глобальными сетями передачи данных, а также сохраняют огромные объемы

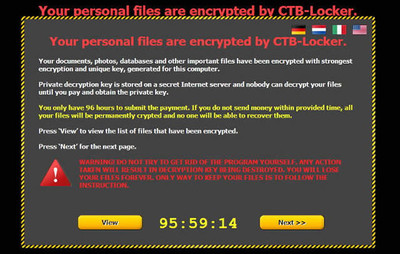

Как противостоять шантажу со стороны киберпреступников

Одной из самых больших опасностей сегодня является атака, основанная на шифровании файлов и требование выкупа за

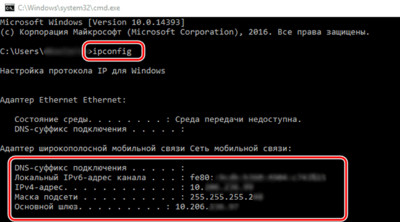

Как проверить IP компьютера (роутера) и локализацию

IP – это сокращение от английских слов Internet Protocol. Это протокол связи, который иногда называют «удостоверением личности» компьютера. Этот протокол включает в себя набор