| Безопасность [326] |

| Лучшие устройства и технологии [316] |

| Деньги в Сети [27] |

| Практика [507] |

| Личные данные [63] |

| Гаджеты [90] |

| Социальные сети [144] |

| Программы [104] |

| Это интересно [100] |

| Устройства [537] |

| Технологии [376] |

| LAN/WAN [67] |

| Цифровые финансы [67] |

| Обзор Telegram [29] |

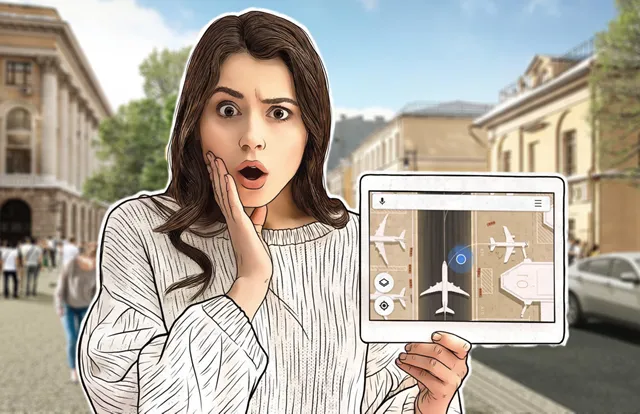

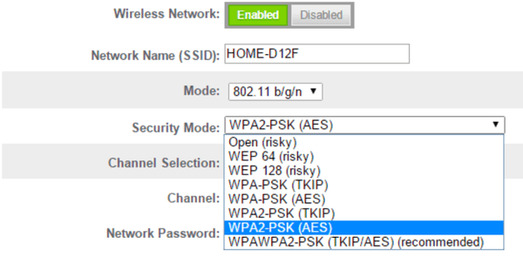

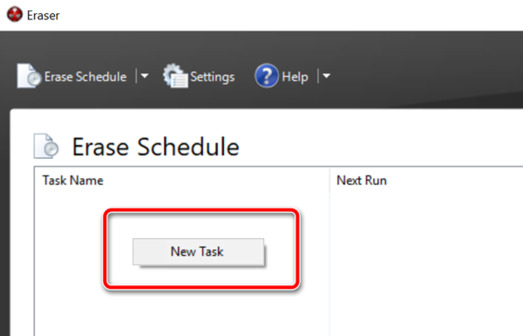

Правила онлайн знакомств, которые помогут избежать проблемВы отказались от посещений баров, у вас нет много времени, чтобы посетить вечер знакомств, или вы просто застенчивы, – по какой-то причине, вы обратились к миру онлайн-знакомств. Иногда это  Узнайте, что такое троянский вирус и как его избежатьТроянский вирус, на самом деле, вовсе не вирус. Это вредоносное ПО, которое вы можете случайно загрузить, думая, что устанавливаете законную программу. Целью троянского программного обеспечения  Чем опасен Wi-Fi в офисе: основы защиты компании от угрозПочти в каждом офисе есть своя сеть Wi-Fi, а иногда даже несколько. Кому захочется подключать ноутбук, смартфон и планшет с помощью кабеля? К сожалению, беспроводная сеть может быть  Подделка сигнала GPS: как защитить свои устройства навигацииПредставьте, что вы едете по городу на машине. Внезапно вы смотрите на навигацию, и устройство информирует вас о том, что вы находитесь в аэропорту. Вы начинаете задаваться вопросом, что  Как вернуть контроль над компьютером после атаки вирусов или хакеровХакеры и вредоносные программы скрываются в каждом уголке интернета. Нажатие на ссылку, открытие вложения электронной почты или простой серфинг по сети может привести к взлому вашей системы или  Сравнение WEP и WPA против WPA2: почему важны различия для защитыАкронимы WEP, WPA и WPA2 относятся к различным протоколам беспроводного шифрования, которые предназначены для защиты информации, которую вы отправляете и получаете по  USB-устройства для атаки на компьютер: угроза может быть в каждомUSB-устройства являются основным источником вредоносного ПО в промышленных системах управления, – говорит Лука Бонджорни из Bentley Systems на #TheSAS2019. Большинство  Как полностью удалить все данные из файлов и скрыть следыРуководство по уничтожению данных кажется бессмысленным. Данные должны быть сохранены, а не уничтожены! Но, когда мы хотим продать подержанный ноутбук или настольный компьютер, следует убедиться,  Опасная сторона популярности Android: в опасности все пользователиОперационная система Android прошла долгий путь с 2005 года, когда она дебютировала как платформа для только появившихся смартфонов. Она быстро завоевала популярность, а её  Что вам нужно знать о безопасных паролях: правила генерации и храненияХотя эксперты по кибербезопасности уже давно «бьют тревогу», пользователи по-прежнему предпочитают удобство вместо надежной защиты своих данных. Они используют одни и те же пароли на многих |