| Безопасность [326] |

| Лучшие устройства и технологии [316] |

| Деньги в Сети [27] |

| Практика [507] |

| Личные данные [63] |

| Гаджеты [90] |

| Социальные сети [144] |

| Программы [104] |

| Это интересно [100] |

| Устройства [537] |

| Технологии [376] |

| LAN/WAN [67] |

| Цифровые финансы [67] |

| Обзор Telegram [29] |

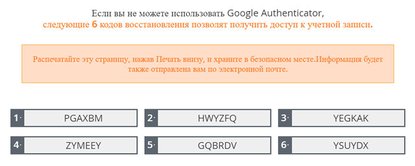

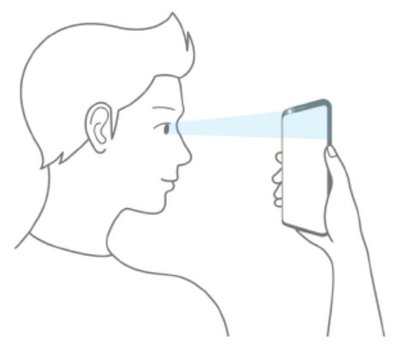

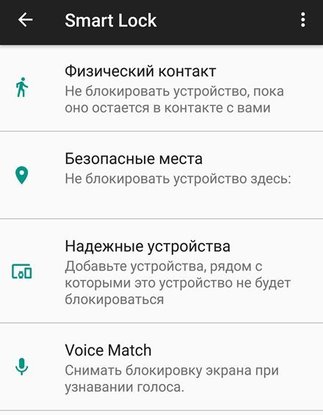

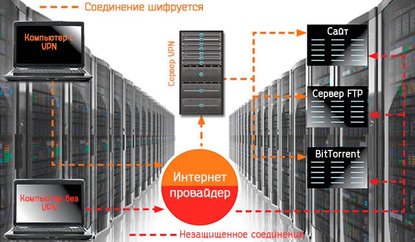

9 важных этапов хакерской атаки на ресурсы компании: важно знатьКиберпреступники могут украсть значительные объемы ценных данных из сети компании в короткие сроки. Понимание того, как работает кибератака и какие уязвимости используются хакерами, может  Как защитить аккаунт от блокировки при включении 2FAДвухфакторная аутентификация защищает ваши учетные записи кодом в дополнение к вашему паролю. Вы не можете войти без кода, заданного на вашем телефоне. Но что произойдет, если вы  5 вопросов, которые следует задать специалисту подключающему ИнтернетНезависимо от того, хотите ли вы сменить интернет-провайдера, получить доступ к сети в новой квартире, вам необходимо воспользоваться помощью установщика. Вы можете подождать в тишине на кухне,  Обучите детей правилам кибер-безопасности перед интернет-путешествиемПрежде чем ваш ребёнок получит водительское удостоверение, он, вероятно, часами будет тренироваться на дороге с вами или каким-нибудь другим взрослым рядом с ним, который будет следить за тем,  Опасно ли для глаз использовать ИК-сканер на смартфонеНовые телефоны Apple и Samsung используют инфракрасный свет для подтверждения вашей личности. Но могут ли инфракрасные лучи, используемые для идентификации лица и сканера радужной оболочки глаза,  Как защитить личную жизнь при использовании рабочего компьютераНезависимо от того, отвечаете ли вы учителю вашего ребенка или решаете проблему с банком, большинству людей иногда приходится отвечать на личные письма в рабочее время. Вместе с тем, компании всё  Зашифруйте ваше устройство Android: пять простых шагов к полной защитеПредставьте, что будет, если ваш Android-смартфон потеряется или украдут. Сколько там вашей жизни? Контактные телефоны ваших друзей, пароли, личные фотографии? Воры обычно заинтересованы только в  Должны ли правительства иметь доступ к зашифрованным даннымВ этом году дискуссия о цифровой конфиденциальности стала ещё более актуальной. Правительства во всем мире предпринимают усилия, чтобы дать людям больше власти над своими личными данными, от GDPR  На чём основывается социальная инженерия фишинговых атакКогда мы говорим об уязвимостях, как правило, мы имеем в виду ошибки в коде и чувствительные фрагменты информационных систем. Однако, существуют и другие уязвимости – в голове потенциальной  Полностью бесплатные сервисы VPN: рейтинг лучших и надёжных решенийЗа последние пару лет загрузка и установка VPN стала популярным способом добавления дополнительного уровня безопасности на компьютере и мобильном устройства. А дополнительная функциональность, |